これは私の備忘録です。

Webサイトの脆弱性を検査してくれる「Probely」を使って当サイトを検査した。

「参考記事 – GigaZine 2020.6.7発行」

無料で自分のウェブサイトの脆弱性をスキャンしてくれる「Probely」レビュー、有料プランはレポート出力なども可能

スキャンの結果、1件の脆弱性の問題があった。 問題のレベルは低かったが Fix した。

まず、問題の内容をメモする。

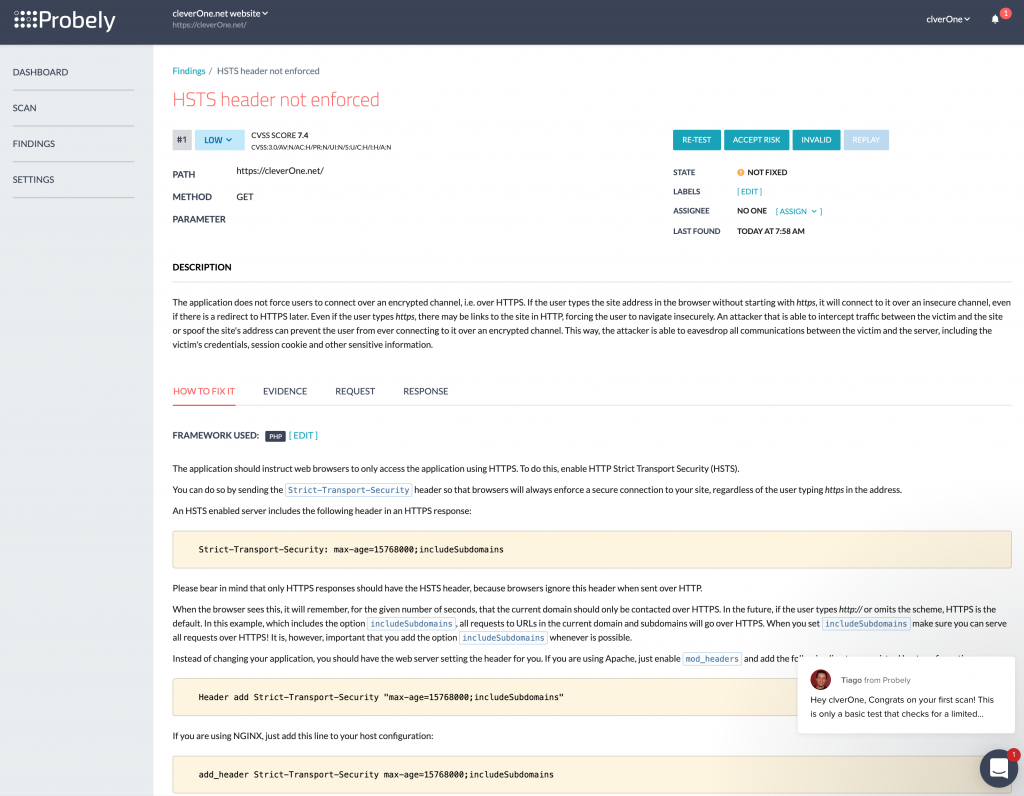

Probely – スキャン結果 「LOW」レベルのセキュリティ問題があった。

Probely – スキャン結果 「LOW」レベルのセキュリティ問題の詳細

脆弱性の説明を読んでみた。

The application does not force users to connect over an encrypted channel, i.e. over HTTPS. If the user types the site address in the browser without starting with https, it will connect to it over an insecure channel, even if there is a redirect to HTTPS later. Even if the user types https, there may be links to the site in HTTP, forcing the user to navigate insecurely. An attacker that is able to intercept traffic between the victim and the site or spoof the site's address can prevent the user from ever connecting to it over an encrypted channel. This way, the attacker is able to eavesdrop all communications between the victim and the server, including the victim's credentials, session cookie and other sensitive information.

・・・ふむふむ、・・・ナントなく分かったけど、分かりません。

そこで、DeepL の登場!

このアプリケーションは、暗号化されたチャネル、すなわち HTTPS での接続をユーザーに強制しません。ユーザーがブラウザで https で始まらずにサイトのアドレスを入力すると、後に HTTPS へのリダイレクトがあったとしても、安全ではないチャネルを介して接続されます。ユーザーが https と入力した場合でも、HTTP でサイトへのリンクが存在する可能性があり、ユーザーは安全でないナビゲーションを余儀なくされます。被害者とサイト間のトラフィックを傍受したり、サイトのアドレスを偽装したりすることができる攻撃者は、暗号化されたチャネルを使ってユーザーがサイトに接続することを防ぐことができます。このようにして、攻撃者は被害者の資格情報、セッションクッキー、その他の機密情報を含む、被害者とサーバー間のすべての通信を盗聴することができます。

ちなみに、Google翻訳だと次の結果になった。

アプリケーションは、ユーザーに暗号化されたチャネル、つまりHTTPS経由での接続を強制しません。 ユーザーがhttpsで開始せずにブラウザーにサイトアドレスを入力すると、後でHTTPSへのリダイレクトがあったとしても、安全でないチャネルを介して接続されます。 ユーザーが「https」と入力した場合でも、HTTPでサイトへのリンクが存在する可能性があり、ユーザーに安全でないナビゲーションを強制します。 攻撃者が被害者とサイト間のトラフィックを傍受したり、サイトのアドレスを偽装したりすると、ユーザーは暗号化されたチャネルを介して接続することができなくなります。 このようにして、攻撃者は、被害者の資格情報、セッションCookie、およびその他の機密情報を含む、被害者とサーバー間のすべての通信を盗聴することができます。

と言うことで、この問題を修正した。

.htaccess に、Header set Strict-Transport-Security “max-age=31536000; includeSubDomains; preload” を追加。

再スキャンした結果、現状、問題ナシを確認した。

・・・ブロックエディター、まだ不慣れですw(^^;)